Técnicas secretas de agências de inteligência para espionar telefones celulares raramente vêm a público.

Mas uma empresa de segurança britânica mostrou à BBC como funciona uma ferramenta vendida a governos de todo o mundo e que vazou recentemente na internet por obra de hackers.

Ela permite que espiões tirem fotos secretas com a câmera de um telefone e gravem conversas com microfones sem que o dono do telefone saiba.

O software, feito pela empresa italiana Hacking Team, foi roubado dela por hackers e publicado na internet. Praticamente qualquer dado em um telefone, tablet ou computador pode ser acessado pela ferramenta.

Teste

Quando Joe Greenwood, da empresa de segurança 4Armed, viu que o código fonte do programa havia sido colocado na internet por hackers, decidiu testar a ferramenta. Não foi fácil fazer o código funcionar, mas em menos de um dia o programa já estava rodando.

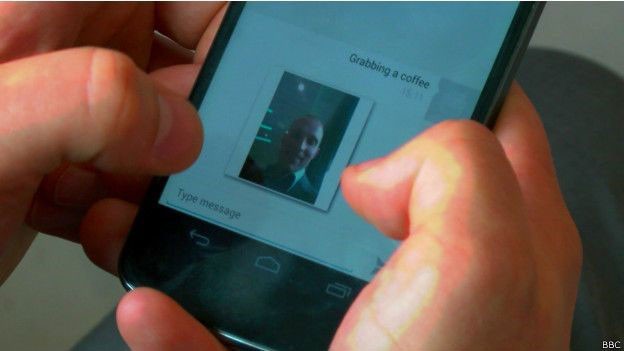

Programa também permite tirar fotos sem que dono do celular tenha conhecimento (Foto: BBC)

Programa também permite tirar fotos sem que dono do celular tenha conhecimento (Foto: BBC)O software consiste em um console de vigilância, que mostra dados retirados de um aparelho hackeado, e de um malware plantado no próprio aparelho que é alvo do ‘grampo’.

A 4Armed destacou que, apesar de o software estar agora disponível na internet, usar a ferramenta para espionar alguém é contra a lei. A demonstração que a empresa fez para a BBC foi feita com o consentimento da pessoa que teve seu telefone hackeado.

Ouvindo isso

Após testar o software em seu computador, Greenwood logo percebeu sua inúmeras possibilidades.

“Você pode fazer download de arquivos, gravar áudios de microfones, imagens de webcam, ver sites visitados e quais programas estão sendo usando e interceptar chamadas do Skype”, disse ele.

O software tem até alguns atributos que permitem monitorar pagamentos por bitcoins, mas pode ser difícil associar os pagamentos a um indivíduo sem dados adicionais sobre quando e como as transações foram feitas.

Em uma demonstração ao vivo do sistema, Greenwood mostrou como um telefone infectado com o software poderia gravar áudio do microfone mesmo quando o aparelho está bloqueado e usar a câmera sem que o dono saiba.

“Podemos tirar fotos sem que eles saibam. A câmera de trás fica rodando, tirando fotos de alguns em alguns segundos”, explica Greenwood. Também foi possível ouvir ligações, acessar a lista de contatos e monitorar os sites que o usuário visitou. Tanto Greenwood como o diretor técnico da 4Armed, Marc Wickenden, disse que estavam surpresos pela simplicidade da interface.

Mas os dois apontam que clientes poderiam estar pagando até 1 milhão de libras (cerca de R$ 5,4 milhões) pelo software e seria de se esperar que ele tivesse uma interface prática, principalmente se a ideia fosse ele ser usado por agentes de segurança durante uma investigação.

Para o usuário que está sendo rastreado, porém, há poucas maneiras de notar que está sob vigilância.

Um sinal de perigo, segundo Greenwood, é um aumento súbito no uso de dados de rede, indicando que informações estão sendo enviadas para algum lugar no plano de fundo do aparelho. Espiões com experiência, no entanto, seriam cuidadosos para minimizar isso e permanecer incógnitos.

Sofwares espiões como estes só costumam ser usados com telefones e computadores que estejam sendo alvo de um agência de inteligência. Segundo Greenwoog, antes de ele vazar, não havia motivos para que pessoas que não eram suspeitas de crimes fossem espionadas.

Pegador de espiões

Mesmo assim, a partir de agora, há mais chances de a versão do spyware distribuída online ser detectada por programas antivírus, porque empresas estão analisando o código fonte que vazou e devem adaptar seus sistemas para reconhecê-lo.

O especialista em segurança Graham Cluley disse que será tão fácil detectá-lo como qualquer outro malware. “O perigo é que hackers maliciosos peguem o código e o aumentem, ou mudem, para que não se pareça mais com a versão do Hacking Team, o que pode evitar sejam detectados”, diz.

A melhor coisa a fazer, segundo Cluley, é manter os sistemas operacionais e os softwares o mais atualizados possível. Em um comunicado, o porta-voz da Hacking Team disse que está aconselhando seus clientes a não usar o software depois que a falha de segurança foi descoberta e o código fonte vazou.

“Assim que o evento foi descoberto, a Hacking Team imediatamente aconselhou seus clientes a descontinuar o uso daquela versão do software, e a empresa forneceu um caminho para assegurar que os dados de vigilância de clientes e outras informações guardadas no sistema dos clientes ficassem seguras.”

Fonte: BBC