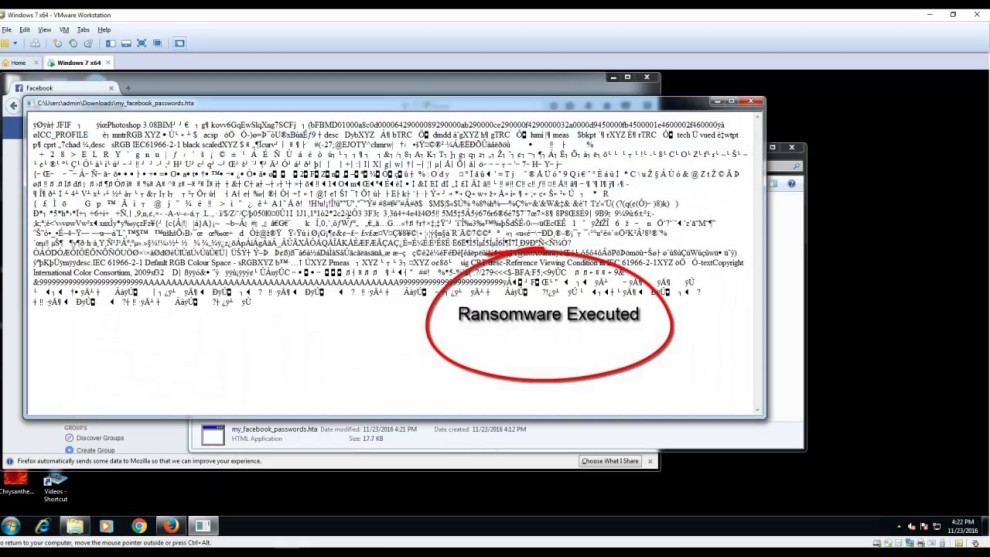

Esse tipo de vírus criptografa (coloca senha) nos arquivos do seu computador em troca de algum pagamento para descriptografar.

Pesquisadores de segurança estão alertando para golpes no Facebook que usam truques para se passarem por imagens no Messenger. A empresa de segurança Checkpoint descobriu um ataque que disfarça programas com a extensão “.hta” de imagens JPEG, enquanto o pesquisador Bart Blaze alertou para ataques que usam o formato de imagem SVG.

Em ambos os casos, é preciso que o internauta ainda baixe e execute um arquivo para que o sistema seja contaminado. O truque da imagem é apenas para disfarçar o link do vírus no momento do envio pelo Messenger do Facebook e driblar a filtragem da rede social. Ambos os ataques também têm o mesmo efeito e até chegaram a espalhar o mesmo vírus, o Locky, um tipo de vírus de resgate. No entanto, eles funcionam por motivos diferentes.

No caso do arquivo .HTA, o ataque funciona por causa de dados inválidos colocados no arquivo que enganam o Facebook e o LinkedIn, fazendo a rede social interpretar os dados como um arquivo de imagem, sendo inclusive acompanhada do ícone de foto no chat. O arquivo, na verdade, é um tipo de programa, da mesma forma que extensões como “.exe”. Quando aberto, ele imediatamente contamina o computador.

Já no caso do SVG, o problema está na própria definição do arquivo, que permite que sejam incluídos códigos do tipo Javascript. O intuito é permitir que imagens SVG tenham animações, mas os criminosos estão abusando do recurso para redirecionar o navegador para o download malicioso.

SVG

No golpe envolvendo imagens SVG, identificado por Blaze, o download era uma extensão para o navegador Google Chrome que levava para o vírus Nemucod. A extensão foi removida da loja oficial do Chrome, impedindo novos downloads. O Facebook também passou a filtrar os arquivos SVG para impedir que o mesmo truque seja utilizado no futuro.

Para convencer a vítima a fazer o download do vírus, a página redirecionada tinha o visual do YouTube e afirmava que o download era necessário para assistir ao vídeo.

Segundo o pesquisador de segurança Peter Kruse, a mesma técnica foi usada para disseminar o vírus de resgate Locky, tendo o Nemucod apenas como intermediário.

HTA

HTA é uma extensão que funciona do mesmo jeito que um programa comum (.exe), embora seja menos conhecida e tenha alguns recursos a mais.

A Checkpoint ainda não deu detalhes sobre o truque usado pelos criminosos para disfarçar o arquivo HTA de foto JPEG. Além de se espalhar no Facebook, o golpe também funciona no LinkedIn.

A empresa afirmou que somente divulgará mais informações quando os sites em questão adotarem filtros que bloqueiem o ataque. Isso visa impedir que outros criminosos se aproveitem do mesmo truque enquanto ele ainda funciona.

Mesmo assim, a Checkpoint publicou um vídeo demonstrando o ataque. O vídeo revela parte de conteúdo do arquivo HTA, no qual podem ser vistas informações típicas de arquivos JPEG. Isso significa que o truque envolve uma injeção de dados que faz o arquivo “parecer” uma imagem, mesmo sendo outro tipo de arquivo.

Embora as redes sociais encarem o arquivo como uma imagem, os navegadores não reconhecem o arquivo HTA e solicitam o download do mesmo. Uma vez baixado, ele será executado como programa no Windows. É por causa dessa discrepância na interpretação dos dados que o truque funciona.

Enquanto filtros não são adicionados, a recomendação é tomar cuidado extra com mensagens não solicitadas nas redes sociais e, especialmente, com o download de arquivos e instalação de extensões para o navegador.

Fonte: G1 segurança

Colaboração: Gamero Web